Theo một báo cáo mới từ Positive Technologies cho biết, một số lỗi bảo mật trong công nghệ mạng 2G, 3G và 4G vẫn chưa được giải quyết và đến 5G cũng có thể dễ bị tấn công bởi tin tặc.

Theo một báo cáo mới từ Positive Technologies cho biết, một số lỗi bảo mật trong công nghệ mạng 2G, 3G và 4G vẫn chưa được giải quyết và đến 5G cũng có thể dễ bị tấn công bởi tin tặc.

|

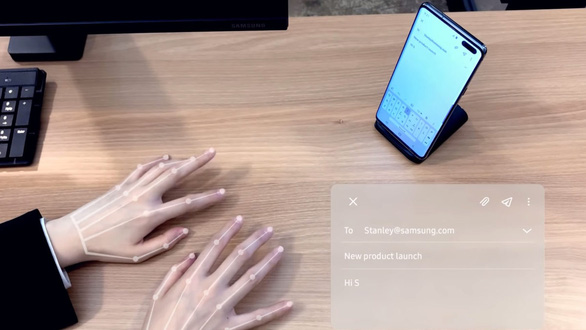

5G đang là công nghệ mạng không dây mới nhất và lớn nhất với tốc độ nhanh hơn và độ trễ thấp hơn so với công nghệ 4G hiện nay và khả năng tích hợp với nhiều thiết bị, bao gồm cả phần cứng của IoT và các thiết bị đòi hỏi nhiều chức năng khắt khe khác. Nhưng những lo ngại đã xuất hiện trong một số quan điểm sai lầm chung quanh công nghệ mới này, bao gồm cả Liên hiệp châu Âu (EU), về những điểm yếu bảo mật vốn có trong phiên bản mới.

Mỗi thế hệ công nghệ di động mới thừa hưởng nhiều tính năng và chức năng của các phiên bản trước đây. 5G phát triển dựa trên nền tảng mạng 4G và 4G thực hiện một số chức năng nhất định thông qua công nghệ 2G/3G. Nhưng quá trình kế thừa này cũng sẽ sinh ra một số điểm yếu bảo mật từ các phiên bản trước đây.

Positive Technologies cho biết, có rất nhiều lỗ hổng từ các mạng cũ trước đó chưa được vá lỗi, đặc biệt là hệ thống tín hiệu số 7 (SS7) là một hệ thống các giao thức để trao đổi tin nhắn báo hiệu được sử dụng trong mạng 2G và 3G. Nhưng SS7 có một số lỗ hổng nhất định có thể cho phép các tác nhân xấu thực hiện một loạt các cuộc tấn công, như: nghe lén, chặn tin nhắn SMS và lừa đảo.

Một thí dụ khác, các mạng 4G sử dụng giao thức Diameter (xác thực bên trong mạng và giữa các mạng di động), cũng xuất hiện các lỗ hổng bảo mật cho phép tin tặc có thể thực hiện một loạt các cuộc tấn công cùng một lúc. Ngoài ra, còn có giao thức GTP (giao thức truyền tải gói tin GPRS trong mạng GSM) được sử dụng để truyền tải lưu lượng trên các mạng 2G, 3G và 4G, cũng giống như các giao thức khác, GTP chứa các lỗ hổng cho phép kẻ tấn công chặn dữ liệu của người dùng.

Các giao thức cũ, không được bảo mật và không được vá lỗi trong khoảng thời gian dài, do đó, sẽ xuất hiện nhiều lỗ hổng bảo mật và không tương thích với công nghệ mới hơn như 5G.

Positive Technologies cho biết, trong quá trình chuyển đổi sang 5G, các thiết bị sẽ kết nối với môi trường mới để truyền dữ liệu nhưng vẫn sẽ dựa vào mạng 4G và thậm chí cả mạng 3G/2G cho các cuộc gọi thoại và tin nhắn SMS.

Do mạng 5G tương tác, trao đổi dữ liệu với các mạng di động khác, vì vậy tin tặc có thể khai thác các điểm yếu này trong nhiều giao thức. Kẻ tấn công nhắm mục tiêu vào mạng 5G có thể lợi dụng các lỗ hổng trong mạng 3G.

Positive Technologies cho biết thêm, vào đầu năm 2019 tin tặc đã khai thác lỗ hổng trong SS7 để chặn tin nhắn SMS được sử dụng để xác thực hai yếu tố bởi các khách hàng của Ngân hàng Metro ở Anh. Trong một trường hợp khác liên quan đến một nhà điều hành di động tại Đức, tin tặc đã đánh cắp tiền từ tài khoản ngân hàng của khách hàng.

Các lỗ hổng bảo mật ảnh hưởng đến 5G cũng có thể tác động đến các thiết bị IoT thông qua các cuộc tấn công từ chối dịch vụ (DDoS). Tin tặc có thể làm cho các thiết bị IoT trong các hộ gia đình hay công nghiệp mất kết nối vào các thời điểm quan trọng. Để được hưởng lợi từ công nghệ 5G, các thiết bị IoT sẽ ngày càng phụ thuộc vào kết nối di động cao nhưng các thiết bị này trước tiên phải an toàn và bảo mật.

Đối với các nhà khai thác di động và các công ty khác có liên quan đến công nghệ di động, cần thực hiện một số giải pháp để có thể giúp bảo vệ mạng 5G khỏi sự tấn công từ bên ngoài bao gồm:

1. Thực hiện theo các hướng dẫn bảo mật từ Hệ thống thông tin di động toàn cầu (GSMA). Các nhà khai thác di động nên điều chỉnh các hướng dẫn của GSMA. Cài đặt bảo mật cũng phải được cập nhật thường xuyên, định kỳ và bất cứ khi nào thiết bị mạng được thêm vào hay sửa đổi.

2. Theo dõi các tín hiệu cảnh báo. Để thiết lập điều này, các nhà khai thác di động có thể sử dụng các hệ thống phát hiện mối đe dọa đặc biệt để phân tích lưu lượng, tín hiệu trong thời gian thực và phát hiện các kiểu hoạt động của các máy chủ bên ngoài.

3. Bảo mật phải là ưu tiên hàng đầu. Đối với các nhà khai thác di động, bảo mật phải được ưu tiên trong giai đoạn thiết kế mạng 5G.

4. Phát hiện mối đe dọa trong thời gian thực liên tục là rất quan trọng để xác định tính hiệu quả của bảo mật mạng và hỗ trợ phát hiện và giải quyết các lỗi bảo mật. Phân tích các lỗ hổng chung và các mối đe dọa liên tục mới có thể giúp bảo mật mạng. Cuối cùng, kiểm toán cung cấp khả năng hiển thị vào mạng để hiểu rõ hơn các rủi ro luôn thay đổi.

(Theo nhandan.com.vn)